Firewall

Eine Firewall ist ein Sicherheitsgerät oder eine Software, die den eingehenden und ausgehenden Datenverkehr auf einem Netzwerk überwacht und kontrolliert. Sie bildet eine Barriere zwischen einem vertrauenswürdigen internen Netzwerk und nicht vertrauenswürdigen externen Netzwerken wie dem Internet. Ihr primäres Ziel ist es, unautorisierten Zugriff zu verhindern und somit die Sicherheit und Privatsphäre des Netzwerks zu schützen.

Verschiedene Arten von Firewalls

Im Bereich der Firewalls gibt es mehrere Unterarten, die sich in ihrer Funktionsweise und ihrem Einsatzgebiet unterscheiden.

- Hardware-Firewall: Eine Hardware-Firewall ist ein physisches Gerät, das zwischen das interne Netzwerk und das externe Netzwerk geschaltet wird. Sie wird häufig in Unternehmensnetzwerken eingesetzt, um eine zusätzliche Schutzschicht zu bieten. Im Gegensatz zu Software-Firewalls bietet die Hardware-Firewall eine stabilere und robustere Schutzmaßnahme, da sie Ressourcen außerhalb des geschützten Systems verwendet.

- Software-Firewall: Eine Software-Firewall ist ein Programm, das auf einem einzelnen Computer oder Server installiert wird. Sie kontrolliert den Datenverkehr, der in das System hineinfließt oder es verlässt. Diese Firewalls werden oft in Heimnetzwerken oder auf einzelnen Geräten verwendet, um den Schutz gegen schädliche Programme und Hackerangriffe zu gewährleisten.

- Netzwerk-Firewall: Netzwerk-Firewalls sind speziell für den Schutz von Netzwerken konzipiert. Sie können sowohl hardware- als auch softwarebasiert sein und bieten Schutz für mehrere Geräte innerhalb eines Netzwerks. Sie filtern den Datenverkehr basierend auf festgelegten Sicherheitsrichtlinien und bieten Funktionen wie Verschlüsselung und Intrusion Detection.

- Next-Generation Firewall (NGFW): NGFWs kombinieren traditionelle Firewall-Funktionen mit erweiterten Sicherheitsfunktionen wie Anwendungsfilterung, Intrusion Prevention und Deep Packet Inspection. Diese Firewalls sind in der Lage, den Datenverkehr auf einer detaillierteren Ebene zu analysieren und bieten so verbesserten Schutz gegen moderne Cyberbedrohungen.

- Proxy-Firewall: Eine Proxy-Firewall fungiert als Zwischenstation für Netzwerkverbindungen. Sie empfängt Anfragen von internen Nutzern und stellt diese im Namen der Nutzer an externe Server. Durch die Zwischenschaltung eines Proxys kann die Firewall den Datenverkehr gründlich analysieren und potentiell gefährliche Datenpakete herausfiltern.

Anwendung im Internet

Firewalls sind essenzielle Werkzeuge zur Sicherung von Netzwerken und Systemen gegen eine Vielzahl von Cyberbedrohungen. Sie fungieren als Barrieren zwischen einem vertrauenswürdigen internen Netzwerk und potenziell gefährlichen externen Netzwerken wie dem Internet. Je nach Einsatzgebiet und Bedrohungsszenario gibt es verschiedene Arten von Firewalls, die unterschiedliche Schutzmechanismen bieten. Sie kontrollieren den Datenverkehr, indem sie festlegen, welche Datenpakete passieren dürfen und welche blockiert werden. Ob im Unternehmensumfeld, in Heimnetzwerken oder in Cloud-Infrastrukturen – Firewalls tragen maßgeblich zur Gewährleistung der Netzwerksicherheit bei.

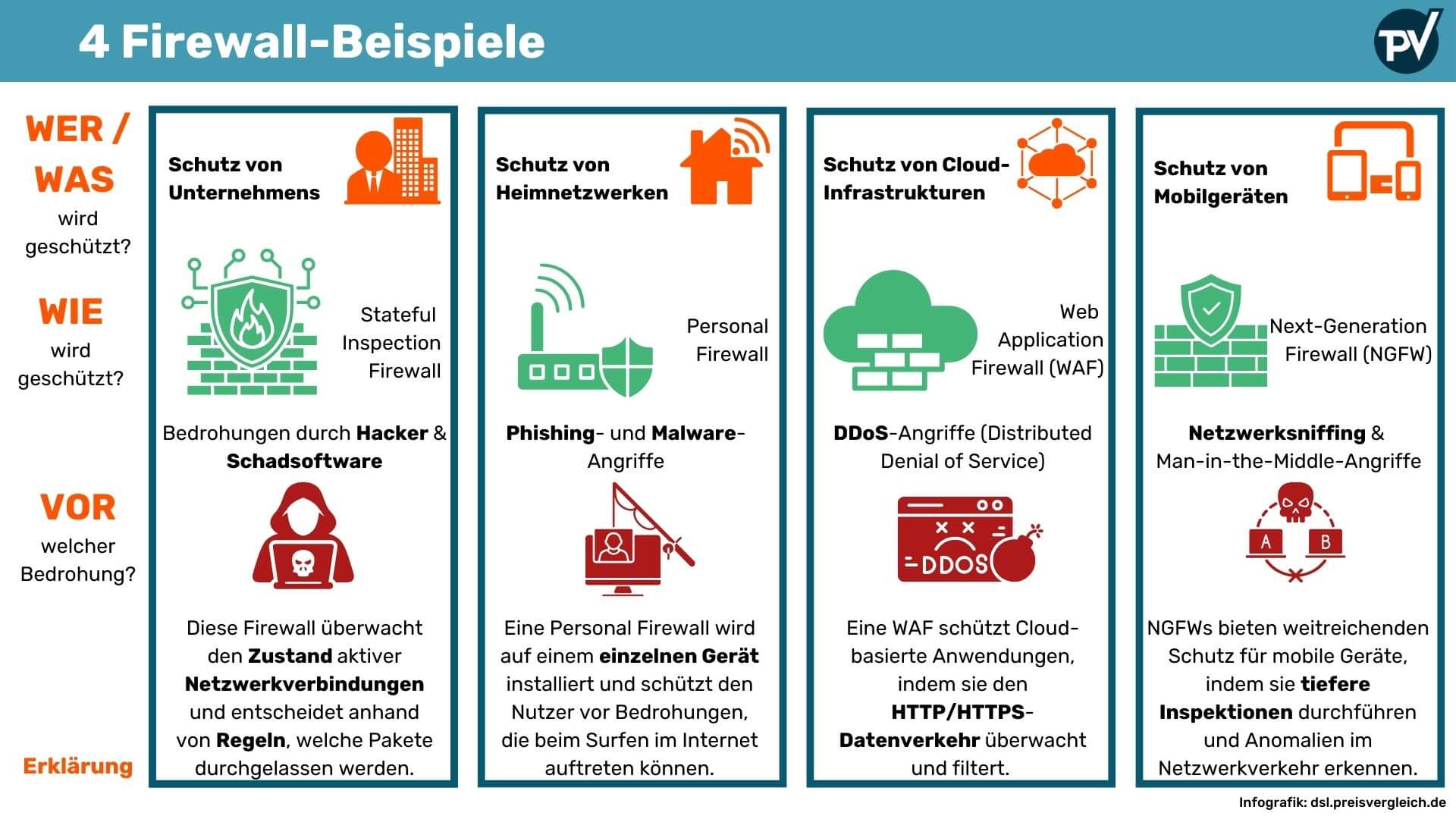

In den folgenden Abschnitten werden verschiedene Beispiele vorgestellt, um zu verdeutlichen, wie Firewalls in unterschiedlichen Kontexten Schutz bieten. Dabei wird beleuchtet, wer geschützt wird, welche Bedrohungen abgewehrt werden und welche spezifischen Firewall-Typen zum Einsatz kommen.

Schutz von Unternehmensnetzwerken

- Wovor: Bedrohungen durch Hacker und Schadsoftware

- Was: Stateful Inspection Firewall

Diese Firewall überwacht den Zustand aktiver Netzwerkverbindungen und entscheidet anhand vordefinierter Regeln, welche Pakete durchgelassen werden dürfen. Ein Unternehmensnetzwerk wird vor unerwünschten Verbindungen und Datenverkehr geschützt, indem die Firewall jedes eingehende und ausgehende Datenpaket überprüft und sicherstellt, dass nur legitime Verbindungen zugelassen werden. Diese Firewalls können verdächtigen Datenverkehr erkennen und blockieren, was verhindert, dass Hacker Zugriff auf sensible Unternehmensdaten erhalten.

Schutz von Heimnetzwerken

- Wovor: Phishing- und Malware-Angriffe

- Was: Personal Firewall

Eine Personal Firewall wird auf einem einzelnen Gerät installiert und schützt den Nutzer vor Bedrohungen, die beim Surfen im Internet auftreten können. Diese Art von Firewall blockiert verdächtige Anwendungen oder eingehende Datenpakete, die versuchen, auf den Computer zuzugreifen. Sie überwacht auch die Verbindungen, die das Gerät mit dem Internet herstellt, und kann potenziell gefährliche Downloads oder Websites blockieren. Damit wird verhindert, dass Malware unbemerkt auf den Computer gelangt.

Schutz von Cloud-Infrastrukturen

- Wovor: DDoS-Angriffe (Distributed Denial of Service)

- Was: Web Application Firewall (WAF)

Eine WAF schützt Cloud-basierte Anwendungen, indem sie den HTTP/HTTPS-Datenverkehr überwacht und filtert. Sie identifiziert und blockiert verdächtige Anfragen, die auf Schwachstellen in Webanwendungen abzielen, wie etwa SQL-Injection- oder XSS-Angriffe. In einem Cloud-Netzwerk schützt die WAF vor Angriffen, die auf die Überlastung von Servern abzielen, wie bei einem DDoS-Angriff, und sorgt dafür, dass legitime Nutzer weiterhin auf die Dienste zugreifen können.

Schutz von Mobilgeräten

- Wovor: Netzwerksniffing und Man-in-the-Middle-Angriffe

- Was: Next-Generation Firewall (NGFW)

NGFWs bieten weitreichenden Schutz für mobile Geräte, indem sie tiefere Inspektionen durchführen und Anomalien im Netzwerkverkehr erkennen. Sie kombinieren traditionelle Firewall-Funktionen mit zusätzlichen Sicherheitsdiensten wie Intrusion Prevention Systems (IPS), die Netzwerkangriffe in Echtzeit erkennen und verhindern. Dadurch sind mobile Geräte auch in öffentlichen WLAN-Netzwerken vor Angriffen wie Netzwerksniffing oder Man-in-the-Middle-Angriffen geschützt.

Schutz von industriellen Steuerungssystemen (SCADA-Netzwerke)

- Wovor: Sabotage oder unautorisierter Zugriff

- Was: Air-Gap Firewall

Eine Air-Gap Firewall trennt physisch das industrielle Netzwerk von öffentlichen Netzwerken. Diese Methode sorgt dafür, dass sensible Systeme, die zur Steuerung von Maschinen in der Industrie verwendet werden, nicht direkt mit dem Internet verbunden sind. Nur autorisierte Geräte können über sichere Kanäle darauf zugreifen. Dies schützt vor Sabotage und Cyberangriffen, die kritische Infrastrukturen gefährden könnten.

Schutz von IoT-Geräten (Smart Homes, vernetzte Geräte)

- Wovor: Botnet-Angriffe und unautorisierte Zugriffe

- Was: Cloud-basierte Firewall

IoT-Geräte, wie smarte Thermostate, Kameras oder Haushaltsgeräte, sind oft Ziel von Botnet-Angriffen, bei denen Geräte durch Malware gekapert werden. Eine cloud-basierte Firewall schützt diese Geräte, indem sie den gesamten Datenverkehr, der zwischen den IoT-Geräten und der Cloud läuft, analysiert. Sie erkennt verdächtige Aktivitäten und blockiert schädlichen Traffic, bevor er die IoT-Geräte erreicht. Dadurch wird verhindert, dass Hacker die Kontrolle über die vernetzten Geräte übernehmen oder sie Teil eines Botnetzes werden. Die Cloud-basierte Firewall bietet außerdem die Möglichkeit, Schutzmaßnahmen zentral zu aktualisieren, was besonders wichtig für Netzwerke mit vielen verschiedenen Geräten ist.

Wie ist das Funktionsprinzip?

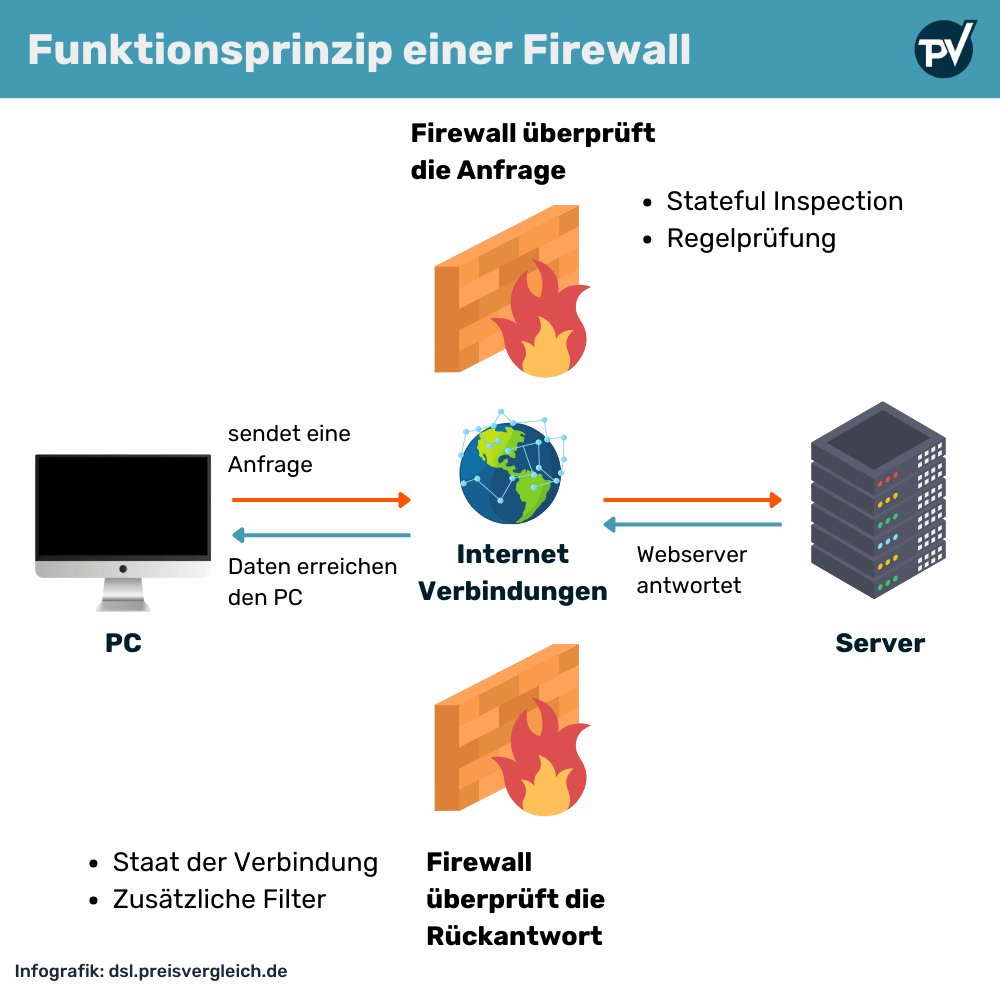

Das Funktionsprinzip einer Firewall basiert auf der Überwachung und Filterung des ein- und ausgehenden Netzwerkverkehrs. Die Firewall führt diese Aufgaben durch eine Reihe von Mechanismen und Konzepten aus.

-

PC sendet eine Anfrage: Ein Benutzer öffnet den Chrome-Browser auf seinem PC und gibt eine Website-URL ein. Der Browser erstellt daraufhin eine Anfrage, um die Webseite vom Internet zu laden. Diese Anfrage besteht aus Datenpaketen, die den Zielserver erreichen sollen.

-

Firewall überprüft die Anfrage: Die Datenpakete werden zunächst durch die Firewall geleitet, die zwischen dem internen Netzwerk (PC) und dem externen Netzwerk (Internet) positioniert ist.

-

Anfrage wird ans Internet gesendet: Wenn die Anfrage den Prüfungen der Firewall standhält, lässt die Firewall die Datenpakete passieren und sendet sie zum Zielserver im Internet.

-

Webserver antwortet: Der Webserver, der die angefragte Webseite hostet, sendet die Antwort (Website-Daten) an den Chrome-Browser auf dem PC des Benutzers zurück.

-

Firewall überprüft die Rückantwort: Bevor die Antwortdaten den PC erreichen, prüft die Firewall erneut die eingehenden Datenpakete:

-

Daten erreichen den PC: Die Website-Daten passieren die Firewall und werden schließlich im Chrome-Browser des Benutzers angezeigt.

Firewall überprüft die Anfrage und Rückantwort

Die Datenpakete werden zunächst durch die Firewall geleitet, die zwischen dem internen Netzwerk (PC) und dem externen Netzwerk (Internet) positioniert ist.

- Stateful Inspection: Die Firewall prüft den Zustand der bestehenden Verbindungen. Da es sich um eine neue Verbindung handelt, wird die Anfrage in die Liste der erlaubten Anfragen aufgenommen, sofern sie die festgelegten Sicherheitsregeln erfüllt.

- Regelprüfung: Die Firewall überprüft, ob die Anfrage mit den Sicherheitsrichtlinien übereinstimmt. Zum Beispiel könnte die Firewall blockieren, wenn die Anfrage zu einer gefährlichen oder unerwünschten Webseite geht.

Bevor die Antwortdaten den PC erreichen, prüft die Firewall erneut die eingehenden Datenpakete:

- Staat der Verbindung: Die Firewall erkennt, dass diese Daten zu der vom PC gestarteten Verbindung gehören und erlaubt den Rückfluss, sofern die Pakete keine verdächtigen oder gefährlichen Inhalte enthalten.

- Zusätzliche Filter: Falls aktiv, können weitere Sicherheitsfunktionen der Firewall (z. B. Virenprüfung) den Datenverkehr analysieren.

Packet Filtering

Packet Filtering ist die grundlegendste Methode, bei der die Firewall den Datenverkehr auf der Netzwerkebene überprüft. Jedes Datenpaket wird anhand vordefinierter Regeln untersucht, und nur Pakete, die diesen Regeln entsprechen, dürfen das Netzwerk passieren. Andere Pakete werden blockiert oder verworfen.

Stateful Inspection

Stateful Inspection geht einen Schritt weiter, indem sie den Zustand jeder Verbindung überwacht und speichert. Dies bedeutet, dass die Firewall den Datenverkehr nicht nur auf der Paketebene, sondern auch auf der Verbindungsebene überprüft. So kann sie leichter verdächtige Muster erkennen und Bedrohungen effizienter abwehren.

Anwendungsfilterung

Bei der Anwendungsfilterung analysiert die Firewall den Datenverkehr auf Anwendungsebene. Sie kann spezifische Anwendungen oder Dienste identifizieren und basierend auf festgelegten Regeln den Zugang erlauben oder verweigern. Dies bietet eine zusätzliche Schutzebene, die über die einfache Packet-Filterung hinausgeht.

Virtual Private Network (VPN)

Ein VPN kann durch eine Firewall geleitet werden, um sicheren, verschlüsselten Zugriff auf ein Netzwerk zu ermöglichen. Die Firewall überwacht und prüft den VPN-Datenverkehr und stellt sicher, dass nur autorisierte Verbindungen zugelassen werden.

Intrusion Detection and Prevention System (IDPS)

Manche Firewalls integrieren IDPS-Funktionen, die helfen, Eindringversuche zu erkennen und zu verhindern. Sie überwachen den Datenverkehr auf Anomalien und bekannte Angriffsmuster und ergreifen Maßnahmen, um potenzielle Bedrohungen zu neutralisieren.

Tipps und Tricks für die Nutzung von Firewalls

Eine Firewall effektiv einzurichten und zu nutzen, erfordert einige grundlegende Kenntnisse. Hier sind einige Tipps und Tricks, um Ihre Netzwerksicherheit zu maximieren:

-

Regelmäßige Updates

Regelmäßige UpdatesHalten Sie Ihre Firewall-Software und -Hardware stets auf dem neuesten Stand, um gegen die neuesten Bedrohungen geschützt zu sein. Cyberkriminelle finden ständig neue Schwachstellen in Software, und Hersteller reagieren darauf, indem sie Updates bereitstellen. Ohne diese Updates könnte eine Firewall veraltete Sicherheitsprotokolle verwenden und dadurch anfällig für neuere Angriffsarten wie Zero-Day-Exploits sein.

-

Starke Passwörter

Starke PasswörterStarke Passwörter für den Zugriff auf die Firewall sind entscheidend, um unautorisierten Zugriff zu verhindern. Da Firewalls oft das erste Schutzschild eines Netzwerks sind, könnten Angreifer, die Zugriff auf die Firewall-Kontrollen erhalten, das Netzwerk vollständig kompromittieren. Ein starkes Passwort, das aus einer Kombination von Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen besteht, macht es schwieriger für Angreifer, durch Brute-Force-Methoden oder Social-Engineering-Techniken die Firewall zu überwinden.

-

Sicherheitsrichtlinien definieren

Sicherheitsrichtlinien definierenDie Definition klarer Sicherheitsrichtlinien in der Firewall ist der Schlüssel zur Kontrolle des Netzwerkverkehrs. Diese Richtlinien legen fest, welche Arten von Datenverkehr zugelassen oder blockiert werden, basierend auf Kriterien wie IP-Adressen, Ports oder Protokollen. Durch strenge Richtlinien kann verhindert werden, dass unerwünschter oder schädlicher Datenverkehr ins Netzwerk gelangt.

-

Regelmäßige Überprüfung

Regelmäßige ÜberprüfungEine regelmäßige Überprüfung der Firewall-Protokolle und -Einstellungen ermöglicht es Administratoren, ungewöhnlichen oder verdächtigen Datenverkehr frühzeitig zu erkennen. Oftmals können Angreifer unentdeckt bleiben, wenn Firewall-Protokolle nicht regelmäßig ausgewertet werden. Durch regelmäßige Überwachung können Anomalien sofort entdeckt und Gegenmaßnahmen ergriffen werden, bevor ein größerer Schaden entsteht.

-

Port- und Dienstkontrolle

Port- und DienstkontrolleDie Kontrolle von Ports und Diensten in der Firewall ist essenziell, um den Zugriff auf unerwünschte oder ungesicherte Anwendungen zu verhindern. Standardmäßig sollte eine Firewall nur die notwendigen Ports öffnen und alle anderen blockieren, um mögliche Angriffsvektoren zu minimieren. Indem man nur bestimmte Dienste und Ports zulässt, reduziert man das Risiko, dass Hacker auf ungesicherte Dienste zugreifen und das Netzwerk kompromittieren.

-

Mitarbeiterschulung

MitarbeiterschulungGut geschulte Mitarbeiter verstehen die Risiken und die Bedeutung von Firewalls für die Sicherheit des Netzwerks. Durch regelmäßige Schulungen lernen sie, verdächtige Aktivitäten zu erkennen und Best Practices zu befolgen, wie zum Beispiel die Vermeidung gefährlicher Downloads oder das Melden von verdächtigem Verhalten. Mitarbeiter sind oft das schwächste Glied in der Sicherheitskette, daher ist es wichtig, ihnen das nötige Wissen zu vermitteln, um sicherheitsbewusst zu handeln.

Beziehung zu anderen Fachbegriffen im Internet

Virenschutz

- Beziehung: Firewalls und Virenschutzprogramme arbeiten oft Hand in Hand, um die Netzwerksicherheit zu erhöhen.

- Zusammenhang: Während Firewalls den eingehenden und ausgehenden Datenverkehr kontrollieren, durchsuchen Virenschutzprogramme die Daten auf Malware und andere schädliche Inhalte.

Intrusion Detection System (IDS)

- Beziehung: IDS ist ein System, das oft in Verbindung mit Firewalls verwendet wird, um Eindringversuche zu erkennen.

- Zusammenhang: Firewalls blockieren unerwünschten Datenverkehr, während ein IDS Anzeichen für mögliche Angriffe identifiziert und Alarm schlägt.

VPN

- Beziehung: VPNs leiten den Datenverkehr durch sichere Tunnel, häufig unterstützt durch Firewalls.

- Zusammenhang: Eine Firewall kann VPN-Traffic überwachen, um sicherzustellen, dass sowohl der Zugang als auch die übertragenen Daten sicher sind.

Router

- Beziehung: Router und Firewalls arbeiten zusammen, um den Netzwerkverkehr zu steuern und zu sichern.

- Zusammenhang: Viele moderne Router verfügen über integrierte Firewall-Funktionen, die eine zusätzliche Schutzschicht bieten.

Was ist ein Virtual Private Network (VPN)?

Ein Virtual Private Network (VPN) ist eine Technologie, die eine sichere und verschlüsselte Verbindung zwischen einem Gerät und einem Netzwerk über das Internet bereitstellt.

mehr erfahren

Häufige Missverständnisse und Verwechslungen

Firewalls werden oft missverstanden oder falsch im Kontext verwendet. Ein häufiges Missverständnis ist, dass eine Firewall allein ausreicht, um ein Netzwerk vollständig zu schützen. In Wirklichkeit ist eine Firewall nur eine Komponente einer vollständigen Sicherheitsstrategie, die auch Antivirensoftware, regelmäßige Updates und Sensibilisierung der Nutzer umfasst. Ein weiteres Missverständnis ist, dass einmal eingerichtete Firewalls keine weitere Konfiguration benötigen. Regelmäßige Updates und Anpassungen sind notwendig, um gegen neue Bedrohungen gewappnet zu sein.

Hardware- vs. Software-Firewalls

| Kriterium | Hardware-Firewall | Software-Firewall |

|---|---|---|

| Einsatzgebiet | Unternehmensnetzwerke | Einzelne Computer/Heimnetzwerke |

| Kosten | Höher | Niedriger |

| Leistung | Höher | Abhängig von Systemressourcen |

| Wartung | Schwierig (Technischer Support) | Einfacher (Software-Updates) |

| Skalierbarkeit | Hoch (mehrere Geräte) | Niedrig (ein Gerät) |

| Benutzerfreundlichkeit | Technisch anspruchsvoll | Benutzerfreundlich (GUI-basiert) |

Vergleich: Windows Firewall und Top-Software-Firewall-Lösungen

Windows kommt standardmäßig mit der integrierten Windows Defender Firewall, die grundlegende Sicherheitsfunktionen für Heimnutzer bietet. Viele Nutzer entscheiden sich jedoch für erweiterte Software-Firewall-Lösungen von Drittanbietern, die zusätzliche Schutzmechanismen und Funktionen bieten. In diesem Vergleich beleuchten wir die Unterschiede zwischen der Windows Firewall und drei bekannten Software-Firewall-Anbietern: Norton 360, McAfee Total Protection und Bitdefender Total Security. Dabei zeigen wir, welche Optionen den besten Schutz, die höchste Benutzerfreundlichkeit und den besten Funktionsumfang bieten.

| Merkmal | Windows Defender Firewall | Norton 360 | McAfee Total Protection | Bitdefender Total Security |

|---|---|---|---|---|

| Echtzeitschutz | ✓ | ✓ | ✓ | ✓ |

| Bedrohungserkennung | Grundlegend | Hoch | Mittel | Hoch |

| Benutzerfreundlichkeit | Sehr einfach | Einfach | Einfach | Mittel |

| Anpassbare Regeln | ✓, eingeschränkt | ✓, umfassend | ✓, umfassend | ✓, detailliert |

| Netzwerküberwachung | Grundlegend | ✓ | ✓ | ✓ |

| Phishing-Schutz | X | ✓ | ✓ | ✓ |

| VPN integriert | X | ✓ | ✓ | ✓ |

| Schutz vor Ransomware | X | ✓ | ✓ | ✓ |

| Plattformübergreifend | Nur Windows | Windows, Mac, Mobile | Windows, Mac, Mobile | Windows, Mac, Mobile |

| Ressourcenauslastung | Gering | Mittel | Mittel | Gering |

| Automatische Updates | ✓ | ✓ | ✓ | ✓ |

| Multi-Geräte-Schutz | X | ✓ | ✓ | |

| Preise* | Kostenlos | ab 29,99 € pro Jahr Standard | ab 22,47 € pro Jahr Basic | ab 38,99 € pro Jahr Basic (erstes Jahr) |

Norton 360

Norton 360 bietet eine Firewall mit erweiterten Funktionen, die Bedrohungen automatisch erkennt und blockiert. Es verfügt über einen Schutz vor Eindringlingen, der Netzwerkverkehr analysiert und verdächtige Verbindungen blockiert. Darüber hinaus gibt es Echtzeitschutz, der Angriffe in der Frühphase stoppt, und Schutz vor Phishing-Angriffen.

- Norton ist bekannt für seine umfassende Sicherheitslösung, die nicht nur eine Firewall, sondern auch ein vollständiges Paket aus Antivirus, VPN und Cloud-Backup bietet. Es ist benutzerfreundlich und liefert durch automatische Bedrohungsupdates einen soliden Schutz.

- Es kann auf älteren Systemen ressourcenintensiv sein und hat im Vergleich zu anderen Firewalls oft eine etwas höhere Kostenstruktur.

McAfee Total Protection

McAfee Total Protection bietet eine leistungsstarke Firewall, die ein- und ausgehenden Datenverkehr überwacht und Bedrohungen in Echtzeit erkennt. McAfee kombiniert seine Firewall mit einer „Web Protection“-Funktion, die Phishing-Websites und bösartige Downloads blockiert. Es bietet zudem einen VPN-Dienst und Schutz vor Identitätsdiebstahl.

- McAfee hat eine leicht verständliche Benutzeroberfläche und bietet einen starken Netzwerkschutz, der auf verschiedene Gerätetypen (PCs, Mobilgeräte) angewendet werden kann. Es ist bekannt für seine langjährige Erfahrung im Bereich der Cybersicherheit.

- McAfee kann ebenfalls eine relativ hohe Systemauslastung verursachen. Zudem gibt es gelegentlich Berichte, dass es bei der Erkennung von Bedrohungen nicht so schnell reagiert wie Konkurrenten.

Bitdefender Total Security

Bitdefender bietet eine fortschrittliche Firewall, die einen präzisen Überblick über den Netzwerkverkehr liefert und detaillierte Regeln zur Steuerung des Datenverkehrs erstellt. Es bietet zudem Web-Schutz, Schutz vor Ransomware, Anti-Phishing und einen Passwort-Manager. Der Firewall-Schutz wird durch die Verhaltensüberwachung von Anwendungen ergänzt, die verdächtiges Verhalten blockiert.

- Bitdefender ist für seine hohe Erkennungsrate und geringe Systembelastung bekannt. Es bietet einen sehr detaillierten und anpassbaren Schutz, der sich für fortgeschrittene Nutzer eignet, aber auch für Anfänger durch eine intuitive Benutzeroberfläche.

- Die Vielzahl an Funktionen und Optionen kann für unerfahrene Nutzer manchmal überwältigend sein, und einige der erweiterten Funktionen erfordern eine manuelle Konfiguration.

Unternehmen, die Firewalls nutzen und entwickeln

Mehrere führende Unternehmen sind sowohl in der Nutzung als auch in der Entwicklung von Firewalls weltweit aktiv.

- Cisco Systems Cisco ist ein weltweit führender Anbieter von Netzwerktechnologie und bietet eine breite Palette von Firewall-Lösungen an. Ihre Produkte sind in vielen Unternehmensnetzwerken rund um den Globus im Einsatz.

- Palo Alto Networks Palo Alto Networks ist bekannt für seine Next-Generation Firewalls und Security-Management-Lösungen. Das Unternehmen bietet fortschrittliche Sicherheitstechnologien, die speziell auf die Bedürfnisse moderner Unternehmen zugeschnitten sind.

- Fortinet Fortinet bietet ein umfangreiches Portfolio an Netzwerk-Sicherheitslösungen, darunter Firewalls, die sowohl in kleinen als auch großen Netzwerken zum Einsatz kommen. Ihre FG-Firewalls sind bekannt für ihre hohe Leistungsfähigkeit und fortschrittliches Bedrohungsmanagement.

- Check Point Software Technologies Check Point ist ein Pionier im Bereich Cybersecurity und bietet fortschrittliche Firewall-Technologien, die auf die Anforderungen von Unternehmen aller Größenordnungen zugeschnitten sind. Ihre Lösungen integrieren sowohl traditionelle als auch Next-Generation-Sicherheitsfunktionen.

Entwicklungsgeschichte der Firewall

Die Entwicklung der Firewall-Technologie hat mehrere bedeutende Meilensteine durchlaufen. Hier ist eine Timeline der wichtigsten Entwicklungen:

- 1980er Jahre: Erste GenerationEinführung von Paketfiltern Die ersten Firewalls basierten auf einfachen Paketfiltern, die den Datenverkehr auf IP- und TCP/UDP-Ebene kontrollierten.

- 1990er Jahre: Zweite GenerationStateful Inspection Diese Firewalls führten die Überwachung und Speicherung von Verbindungszuständen ein, wodurch sie komplexere Bedrohungen abwehren konnten.

- Anfang 2000er Jahre: Dritte GenerationAnwendungsfilterung und Proxies Firewalls erweiterten ihre Funktionalität durch Anwendungsfilterung und Proxy-Technologie, die tiefere Einsichten in den Datenverkehr ermöglichten.

- 2010er Jahre: Next-Generation FirewallsEinführung von NGFWs Diese Firewalls kombinierten traditionelle Methoden mit modernen Sicherheitsfunktionen wie Intrusion Prevention und Deep Packet Inspection.

- Heutige ZeitIntegration von KI und maschinellem Lernen Moderne Firewalls nutzen KI und maschinelles Lernen, um Bedrohungen in Echtzeit zu erkennen und abzuwehren.

Zukunft der Firewall-Technologie

Mit dem kontinuierlichen Anstieg von Cyberbedrohungen und der zunehmenden Vernetzung wird die Rolle der Firewalls weiter an Bedeutung gewinnen. In der Zukunft ist zu erwarten, dass Firewalls noch intelligenter und anpassungsfähiger werden, unterstützt durch künstliche Intelligenz (KI) und maschinelles Lernen (ML). Diese Technologien ermöglichen es, Bedrohungen schneller und präziser zu identifizieren und abzuwehren. Des Weiteren werden Firewalls für IoT-Anwendungen und Cloud-Umgebungen optimiert, was die Sicherheitsanforderungen für eine immer mehr vernetzte Welt erfüllt.

FAQs

- Welche Arten von Firewalls gibt es?

- Warum ist eine Firewall wichtig?

- Wie funktioniert eine Firewall?

- Was ist der Unterschied zwischen Hardware- und Software-Firewalls?

- Was sind Next-Generation Firewalls (NGFW)?

- Wie kann ich meine Firewall schützen?

- Sind Firewalls auch für Heimnetzwerke notwendig?

- Kann eine Firewall allein mein Netzwerk vollständig schützen?

- Was bedeutet 'Stateful Inspection' bei Firewalls?

- Welche Rolle spielt eine Firewall in der Cloud-Sicherheit?

Patrick Kowalski

Patrick ist bei PREISVERGLEICH.de ein erfahrener Experte im Bereich SEO, der sich auf Content, Analyse und Technik spezialisiert hat und den Internet Bereich verbessert.