Zwei-Faktor-Authentifizierung (2FA)

Zwei-Faktor-Authentifizierung (2FA)? Einfach erklärt!

Zwei-Faktor-Authentifizierung (2FA) einfach erklärt:

Zwei-Faktor-Authentifizierung (2FA) ist eine Sicherheitsmaßnahme, die zwei verschiedene Faktoren zur Verifizierung eines Anwenders erfordert. Dies erhöht die Sicherheit erheblich, da neben dem üblichen Passwort noch ein weiterer Nachweis benötigt wird, um Zugriff auf Daten oder Systeme zu erhalten.

Unterarten und Unterbegriffe der Zwei-Faktor-Authentifizierung

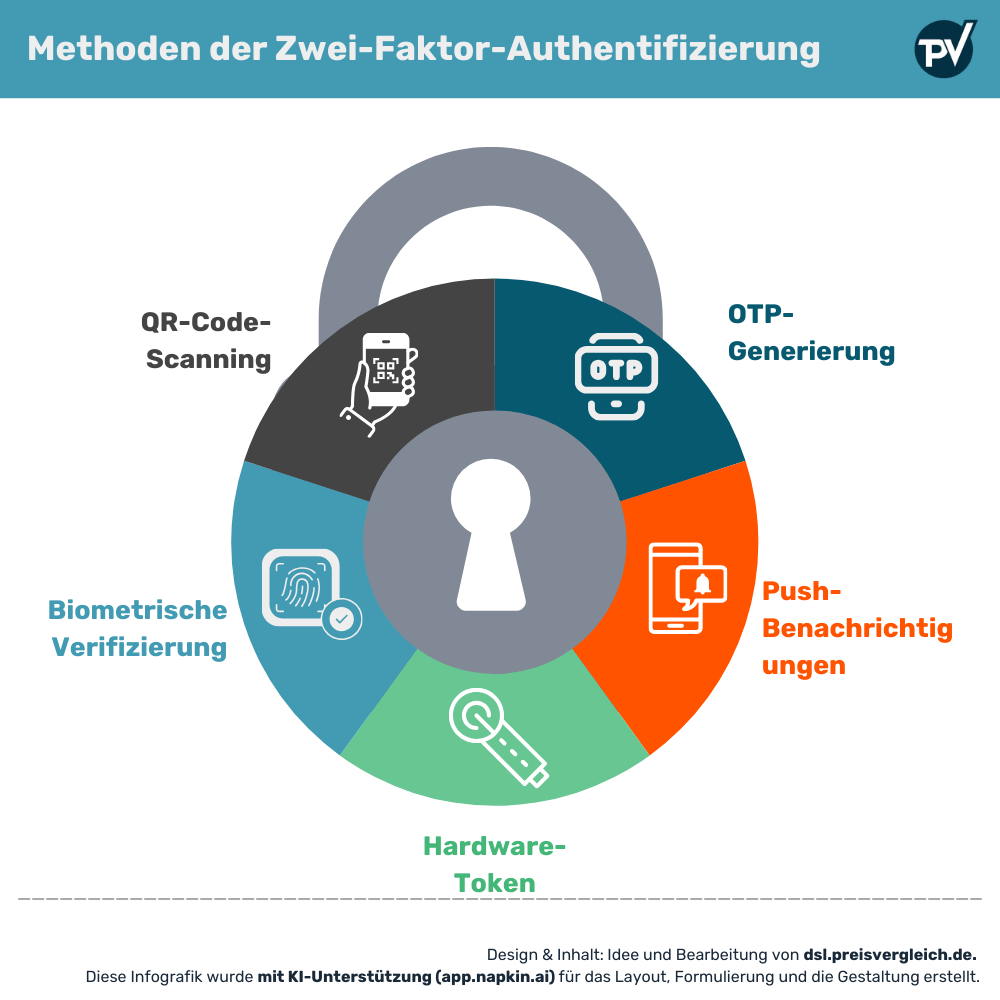

Zwei-Faktor-Authentifizierung kann in verschiedenen Formen auftreten. Hier sind die gängigsten:

- Einmalpasswort-Generierung (OTP)

Beim Einmalpasswort-Generierung-Verfahren wird ein zeitgebundenes oder einmaliges Passwort generiert, das der Benutzer zusätzlich zum herkömmlichen Passwort eingeben muss. Dies wird oft über mobile Apps wie Google Authenticator oder Authy realisiert.

- Push-Benachrichtigungen

Push-Benachrichtigungen senden eine Erlaubnisanfrage an ein registriertes Smartphone oder ein anderes Gerät. Der Nutzer muss die Anfrage bestätigen, um den Anmeldeversuch abzuschließen.

- Hardware-Token

Ein Hardware-Token ist ein physisches Gerät, das dem Benutzer in die Hand gegeben wird. Beispiele hierfür sind Sicherheitskarten oder USB-Sticks, die bei der Anmeldung in einen Computer eingesteckt werden müssen.

- Biometrische Verifizierung

Biometrische Verifizierung nutzt einzigartige biologische Merkmale des Anwenders, wie Fingerabdrücke oder Gesichtserkennung, als zweiten Faktor zur Authentifizierung.

- QR-Code-Scanning

Der Benutzer scannt einen QR-Code auf dem Bildschirm, um den zweiten Faktor zu bestätigen. Diese Methode kommt häufig in Authenticator-Apps vor und wird als sicherer angesehen als SMS oder E-Mail.

| Methode | Sicherheit | Benutzerfreundlichkeit | Kosten |

|---|---|---|---|

| Einmalpasswort (OTP) | Sehr hoch | Mittel bis hoch | Niedrig |

| Push-Benachrichtigung | Hoch | Hoch | Niedrig bis mittel |

| Hardware-Token | Sehr hoch | Mittel | Hoch |

| Biometrische Verifizierung | Hoch bis sehr hoch | Hoch | Mittel bis Hoch |

Anwendung der Zwei-Faktor-Authentifizierung im Internet

2FA bietet Ihnen eine zusätzliche Sicherheitsschicht, die verhindert, dass nur mit einem gestohlenen oder schwachen Passwort auf Ihre Konten zugegriffen wird. Da der zweite Faktor oft an ein persönliches Gerät (wie Ihr Handy) gebunden ist, wird es für Angreifer sehr viel schwieriger, Ihre Konten zu kompromittieren.

- Anwendung: E-Mail-Dienste wie Gmail, Outlook oder Yahoo bieten 2FA an, um den Zugang zu Ihrem Konto abzusichern.

- Sicherheitsvorteil: Selbst wenn Ihr Passwort gestohlen wird, kann ein Angreifer ohne den zweiten Faktor (z. B. einen Code, der an Ihr Telefon gesendet wird) nicht auf Ihr Konto zugreifen.

- Anwendung: Banken und Finanzdienstleister setzen oft 2FA ein, um den Zugriff auf Ihre Online-Konten zu sichern.

- Sicherheitsvorteil: Ein Angreifer, der Ihr Passwort kennt, benötigt zusätzlich den zweiten Faktor, wie eine mobile App oder eine SMS, um Transaktionen durchzuführen. Dadurch wird Ihr Geld sicherer verwahrt.

- Anwendung: Cloud-Speicherdienste bieten 2FA an, um sicherzustellen, dass nur berechtigte Personen auf Ihre Dateien zugreifen können.

- Sicherheitsvorteil: Selbst wenn jemand Ihr Passwort herausfindet, ist ein zusätzlicher Code erforderlich, um Zugriff auf Ihre gespeicherten Daten zu erhalten. So bleiben Ihre Dateien privat und geschützt.

- Anwendung: Viele Social-Media-Plattformen bieten 2FA an, um die Sicherheit Ihrer Konten zu erhöhen.

- Sicherheitsvorteil: Mit 2FA können Hacker, selbst wenn sie Ihr Passwort stehlen, nicht ohne den zweiten Authentifizierungsfaktor auf Ihr Konto zugreifen, was Ihre persönlichen Informationen schützt.

- Anwendung: Viele E-Commerce-Plattformen bieten 2FA an, um die Sicherheit bei Ihrem Einkauf zu erhöhen.

- Sicherheitsvorteil: 2FA schützt Ihr Konto vor unberechtigtem Zugriff, was bedeutet, dass niemand ohne den zweiten Faktor Bestellungen in Ihrem Namen aufgeben kann.

- Anwendung: Viele Unternehmen setzen auf digitale Plattformen zur Zusammenarbeit und Verwaltung von Projekten, die 2FA als zusätzliche Sicherheitsmaßnahme anbieten.

- Sicherheitsvorteil: Mit 2FA wird der Zugriff auf sensible Unternehmensdaten, Teamkommunikation und Projektdateien geschützt. Selbst wenn jemand Ihr Passwort kennt, benötigt er den zweiten Authentifizierungsfaktor, um auf diese wertvollen Informationen zuzugreifen. Dies stellt sicher, dass Ihre geschäftlichen Daten nur für autorisierte Personen zugänglich bleiben.

Wichtige Kriterien bei der Wahl einer 2FA-Lösung

Es gibt zahlreiche Anbieter und Softwarelösungen, die unterschiedliche Verfahren zur Authentifizierung anbieten. Bei der Wahl des richtigen 2FA-Verfahrens sollte man eine Reihe von Kriterien berücksichtigen, um sicherzustellen, dass die Lösung sowohl sicher als auch benutzerfreundlich ist. Dazu gehören die Benutzerfreundlichkeit, Kompatibilität, Kosten und Sicherheitsmerkmale.

-

Sicherheitsniveau

SicherheitsniveauDas Sicherheitsniveau hängt stark davon ab, welche Authentifizierungsmethode verwendet wird. SMS-basierte Codes bieten weniger Sicherheit im Vergleich zu hardwarebasierten Tokens oder biometrischen Verfahren. Es ist wichtig, eine Lösung zu wählen, die dem Sicherheitsbedarf Ihrer Daten entspricht.

-

Benutzerfreundlichkeit

BenutzerfreundlichkeitEine 2FA-Lösung sollte leicht zu bedienen sein, damit sie im Alltag problemlos verwendet werden kann. Lösungen wie Authenticator-Apps oder biometrische Verfahren (z. B. Fingerabdruck) bieten oft eine einfache Handhabung.

-

Kompatibilität

KompatibilitätDie gewählte 2FA-Lösung sollte mit den Plattformen und Geräten kompatibel sein, die Sie nutzen. Einige Anbieter bieten umfassende Integrationen für verschiedene Dienste (E-Mail, soziale Netzwerke, Cloud-Speicher, etc.), während andere auf spezifische Plattformen beschränkt sind.

-

Kosten

KostenViele 2FA-Anbieter bieten kostenlose Lösungen an, während andere kostenpflichtige Optionen mit erweiterten Funktionen haben. Es ist wichtig, eine Lösung zu wählen, die Ihrem Budget und den benötigten Funktionen entspricht.

-

Verfügbarkeit von Backup-Methoden

Verfügbarkeit von Backup-MethodenEs ist ratsam, eine 2FA-Lösung zu wählen, die Backup-Optionen bietet, falls der primäre Authentifizierungsfaktor (z. B. ein verlorenes Smartphone) nicht verfügbar ist. Notfallcodes oder alternative Authentifizierungsmethoden können hier entscheidend sein.

-

Schnelligkeit und Verlässlichkeit

Schnelligkeit und Verlässlichkeit2FA sollte schnell und zuverlässig sein, ohne Verzögerungen bei der Zustellung von Authentifizierungscodes. Gerade bei zeitkritischen Anwendungen ist eine schnelle Authentifizierung erforderlich.

| Anbieter | Authentifizierungsmethoden | Kompatibilität | Kosten | Benutzerfreundlichkeit | Backup-Methoden | Sicherheitsniveau |

|---|---|---|---|---|---|---|

| Google Authenticator | Einmalpasswörter (TOTP), QR-Codes | Android, iOS, Web-Dienste | Kostenlos | Einfach, intuitiv | Backup-Codes | Hoch |

| Microsoft Authenticator | Einmalpasswörter (TOTP), Push-Benachrichtigungen | Android, iOS, Windows-Dienste | Kostenlos | Einfach, schnell | Backup über Cloud-Synchronisation | Hoch |

| Authy | Einmalpasswörter (TOTP), QR-Codes, Push | Android, iOS, Desktop | Kostenlos | Sehr benutzerfreundlich | Backup über Geräte-Synchronisierung | Hoch |

| Yubico (YubiKey) | Hardware-Token, FIDO2, U2F | USB, NFC, kompatible Web-Dienste | Ab ca. 50 € | Etwas komplexer, aber sicher | Physischer Backup-Token | Sehr hoch |

| Duo Security | Einmalpasswörter (TOTP), Push-Benachrichtigungen | Android, iOS, Web, Windows | Kostenlos (Basis), Kostenpflichtig (Pro-Version) | Benutzerfreundlich mit erweiterten Funktionen | Backup-Codes, alternative Authentifizierung | Sehr hoch |

| LastPass Authenticator | Einmalpasswörter (TOTP), Push-Benachrichtigungen | Android, iOS | Kostenlos | Intuitiv, einfache Einrichtung | Backup-Codes, Backup in Cloud | Hoch |

Die Wahl der richtigen 2FA-Lösung hängt von individuellen Bedürfnissen ab. Während Google Authenticator und Microsoft Authenticator kostenlose und benutzerfreundliche Lösungen für den Alltag bieten, sind hardwarebasierte Lösungen wie YubiKey besonders für sicherheitskritische Anwendungen empfehlenswert. Es ist wichtig, eine Lösung zu wählen, die Ihre Sicherheit erhöht, ohne dabei zu kompliziert in der Anwendung zu sein.

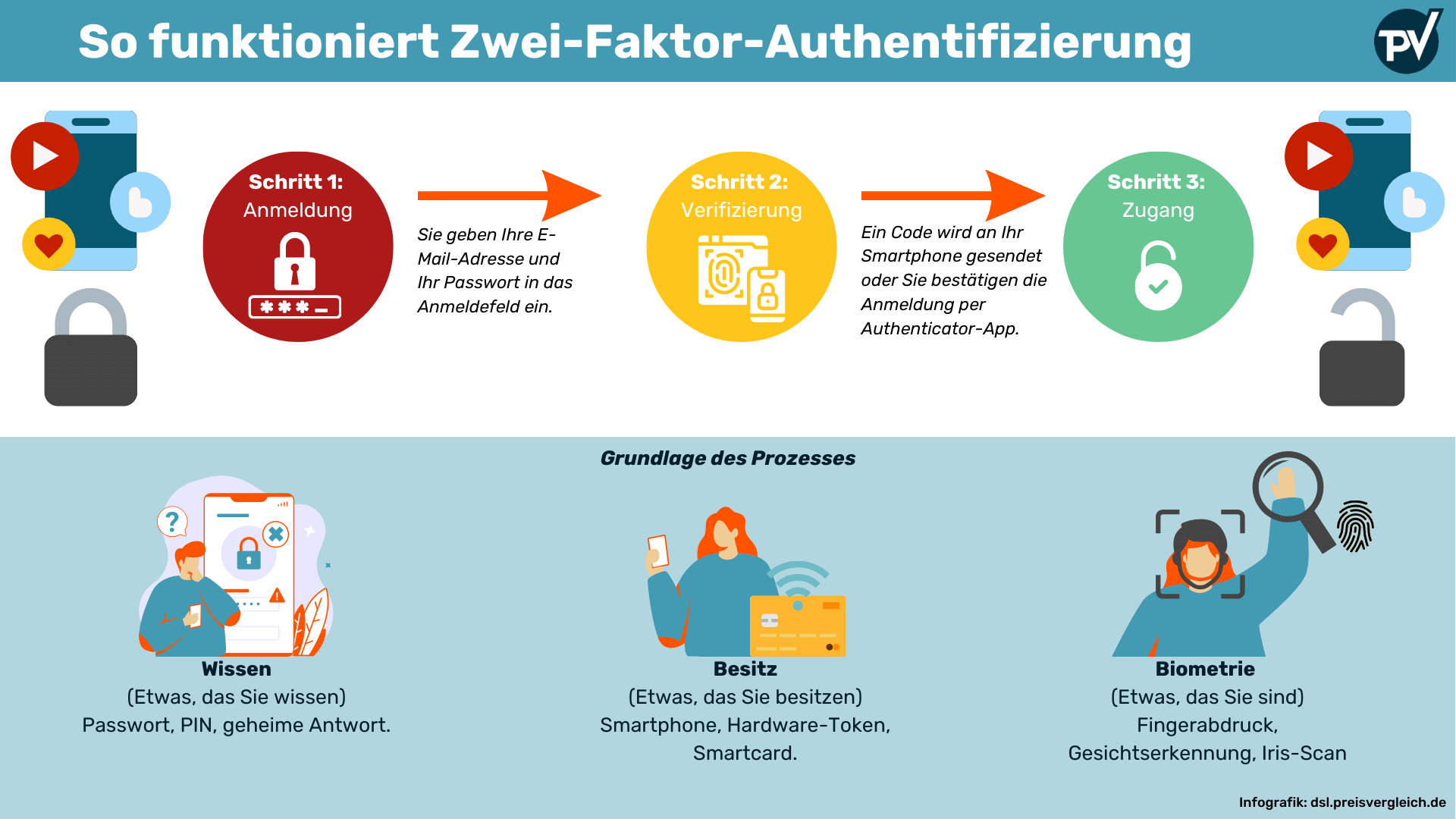

Funktionsprinzip der Zwei-Faktor-Authentifizierung

2FA beruht auf der Kombination von zwei verschiedenen Faktoren, die benötigt werden, um die Identität einer Person zu verifizieren. Diese Faktoren fallen typischerweise in drei Kategorien:

- Wissen – Etwas, das nur der Benutzer weiß (z. B. ein Passwort oder eine PIN).

- Besitz – Etwas, das der Benutzer besitzt (z. B. ein Smartphone, ein Hardware-Token oder eine Smartcard).

- Biometrie – Etwas, das der Benutzer ist (z. B. Fingerabdruck, Gesichtserkennung oder Iris-Scan).

Das Grundprinzip von 2FA ist, dass selbst wenn ein Faktor (z. B. das Passwort) kompromittiert wird, der Angreifer ohne den zweiten Faktor keinen Zugriff erhält. Hier ein typischer Ablauf:

- Anmeldung: Der Benutzer gibt seinen Benutzernamen und das Passwort auf einer Webseite oder App ein (Erster Faktor: Wissen).

- Verifizierung: Nach erfolgreicher Eingabe wird ein zweiter Faktor gefordert, zum Beispiel ein einmaliger Code, der per SMS, E-Mail oder über eine Authentifikator-App gesendet wird, oder eine Authentifizierung über biometrische Daten (Zweiter Faktor: Besitz oder Biometrie).

- Zugang: Erst nachdem beide Faktoren erfolgreich verifiziert wurden, erhält der Benutzer Zugriff auf das System oder die Anwendung.

Experten-Tipp: Nutzen Sie eine Kombination aus einem starken Passwort und biometrischer Verifizierung wie Fingerabdruck oder Gesichtserkennung für maximalen Schutz. So stellen Sie sicher, dass selbst bei einem gestohlenen Passwort niemand ohne Ihre persönliche Bestätigung auf Ihre Konten zugreifen kann. Diese doppelte Absicherung bietet die höchste Sicherheitsstufe für Ihre sensiblen Daten!

Tipps und Tricks zur effektiven Nutzung von 2FA

Hier sind einige Tipps, um die 2FA effektiv zu nutzen:

- Verwenden Sie mehrere Methoden: Setzen Sie nicht nur auf einen zweiten Faktor, sondern nutzen Sie verschiedene Authentifizierungsmöglichkeiten.

- Sichern Sie Ihre Backup-Codes: Bewahren Sie die Backup-Codes an einem sicheren Ort auf, falls Sie den Zugriff auf Ihren zweiten Faktor verlieren.

- Aktualisieren Sie regelmäßig: Ändern Sie regelmäßig Ihre Passwörter und aktualisieren Sie Ihre 2FA-Einstellungen.

- Verwenden Sie Authentifizierungs-Apps: Apps wie Google Authenticator bieten mehr Sicherheit als SMS-basierte Authentifizierung.

- Aktivieren Sie 2FA auf allen wichtigen Konten: Stellen Sie sicher, dass 2FA für alle Ihre kritischen Konten aktiviert ist, einschließlich E-Mail, Bank-, Social-Media- und Cloud-Konten. So schützen Sie Ihre sensibelsten Daten umfassend.

- Vermeiden Sie SMS-basierte 2FA, wenn möglich: SMS-Codes können abgefangen werden. Verwenden Sie, wenn möglich, sicherere Methoden wie Authentifizierungs-Apps oder Hardware-Token.

- Deaktivieren Sie 2FA nicht auf alten Geräten: Wenn Sie Geräte wechseln, stellen Sie sicher, dass alle neuen Geräte ordnungsgemäß eingerichtet sind, bevor Sie 2FA auf alten Geräten deaktivieren. Dies stellt sicher, dass Sie den Zugang nicht verlieren.

- Bewahren Sie Hardware-Token sicher auf: Falls Sie physische Token wie einen YubiKey verwenden, lagern Sie diese an einem sicheren Ort und erwägen Sie einen Backup-Token für Notfälle.

- Verwenden Sie unterschiedliche Authentifizierungsmethoden je nach Sicherheitsanforderung: Für Konten mit besonders sensiblen Daten, wie Ihr Bankkonto, wählen Sie eine noch sicherere Methode, z. B. biometrische Verifizierung kombiniert mit einem Hardware-Token.

Beziehungen zu anderen Fachbegriffen

Multi-Faktor-Authentifizierung (MFA)

- Beziehung: MFA ist eine Erweiterung der 2FA, die mehr als zwei Faktoren verwendet.

- Zusammenhang: Während 2FA zwei Faktoren nutzt, kann MFA bis zu drei oder mehr Faktoren zur Verifizierung einsetzen.

Single Sign-On (SSO)

- Beziehung: SSO kann 2FA integrieren, um die Sicherheit zu erhöhen.

- Zusammenhang: SSO ermöglicht es Nutzern, sich einmal anzumelden und auf mehrere Dienste zuzugreifen, während 2FA die Sicherheit dieser Anmeldung verstärkt.

Ein häufiges Missverständnis ist, dass 2FA und Multi-Faktor-Authentifizierung (MFA) synonym verwendet werden. Obwohl sie ähnlich sind, ist MFA breiter gefasst und kann mehr als zwei Faktoren umfassen.

Firmen, die 2FA nutzen und entwickeln

Die Zwei-Faktor-Authentifizierung wird von vielen großen Unternehmen genutzt und vorangetrieben:

- Google: Nutzt und entwickelt 2FA-Technologien wie den Google Authenticator.

- Microsoft: Bietet 2FA für seine Dienste wie Outlook und Azure.

- Apple: Setzt auf iCloud 2FA, um die Sicherheit der Nutzer zu erhöhen.

- Duo Security (Cisco): Bietet umfassende 2FA-Lösungen für Unternehmen.

Entwicklung und Geschichte

- 1993Einführung der SecurID: RSA Security bringt den ersten 2FA-Hardware-Token auf den Markt, der zeitgebundene Einmalpasswörter generiert.

- 2000erVerbreitung im Online-Bereich: Banken und Online-Dienste beginnen, 2FA einzusetzen, um Benutzer vor Phishing-Angriffen zu schützen.

- 2011Google Authenticator: Google führt die Authenticator-App ein, die eine flexible und kostengünstige 2FA-Lösung für Privatpersonen und Unternehmen bietet.

- 2015Biometrische Verifizierung: Fingerabdruckscanner und Gesichtserkennungstechnologien werden in Mobilgeräten integriert und zur Authentifizierung verwendet.

- 2020erIntegration in IoT-Geräte: Die Verwendung von 2FA wird auf IoT-Geräte ausgeweitet, um die Sicherheit im Smart Home zu gewährleisten.

Zukunft der Zwei-Faktor-Authentifizierung

Die Zukunft der 2FA wird wahrscheinlich geprägt sein von einer zunehmenden Integration biometrischer Techniken und KI-basierter Sicherheitslösungen. Der Trend geht zu noch bedienerfreundlicheren und zugleich sichereren Methoden. Werte wie Datenschutz und nahtlose Integration werden weiterhin im Vordergrund stehen.

FAQs

- Was ist Zwei-Faktor-Authentifizierung?

- Welche 2FA-Methoden gibt es?

- Warum ist 2FA wichtig?

- Ist 2FA sicher?

- Welche Nachteile hat 2FA?

- Wie richte ich 2FA ein?

- Was passiert, wenn ich den zweiten Faktor verliere?

- Kann ich 2FA deaktivieren?

- Gibt es kostenlose 2FA-Lösungen?

Patrick Kowalski

Patrick ist bei PREISVERGLEICH.de ein erfahrener Experte im Bereich SEO, der sich auf Content, Analyse und Technik spezialisiert hat und den Internet Bereich verbessert.